Web渗透实验 基于Weblogic的一系列漏洞

当我去工作我接到老板的要求我需要培训的弟弟最近加入了渗透技术。所以在这篇文章中巧说seo论坛我需要培训的弟弟最近加入了渗透技术。所以在这篇文章中这次环境如下:

1。攻击机器windows10 192.168。2.104

2。目标机器ip:

192.168.2.109 (linux Ubantu)

192.168.2.111 (windows2008R264位)

为了让读者看到更直观和容易理解我单独配置2目标机器

步骤1:启动目标机器服务分别为linux和windows

目标机器的配置过程太简单这里省略了。如果你有任何问题你可以留言。当我看到它我将回复。发现weblogic服务

步骤2:当我们有客户授权seo百度快速排名软件你可以留言。当我看到它我将回复。发现weblogic服务

步骤2:当我们有客户授权我们一般采用nmap masscan甚至由Python编写的端口扫描工具每个人都有自己的优点和缺点。

有许多开放的互联网上的资源这是一个开源的扫描仪(基于python2)从互联网。

代码如下:

# - * -编码:进口optparse utf - 8 - *

从线程从套接字进口进口*

*

screenLock =信号量(值= 1)

def connScan (tgtHost tgtPort):

试题:

connSkt =插座(AF_INET SOCK_STREAM)

connSkt.connect ((tgtHost tgtPort))

connSkt.send (ViolentPython \ r \ n)

=结果connSkt .recv (100)

screenLock.acquire() #印刷前的锁定操作。

打印(“[+。+]% d / tcp打开“% tgtPort + " + str(结果)).decode (utf - 8) .encode (GBK)

#打印(' (+ +)+ str(结果))

connSkt.close()除了:

screenLock.acquire()

打印(“[-。-]% s / tcp接近”% tgtPort) .decode (utf - 8) .encode (GBK)

最后:

screenLock.release() #终止代码之前需要执行阻塞其他线程。

connSkt.close () def端口搜索(tgtHost tgtPorts):

试题:

tgtIP = gethostbyname (tgtHost)

除了:

打印(“[-。-]报告老板不能解决目标“% s”:未知目标”% tgtHost) .decode (utf - 8) .encode (GBK)

回来试一试:

tgtName = gethostbyaddr (tgtIP)

打印(\ n [+。+]取得目标地址:' + tgtName [0]) .decode (utf - 8) .encode除了:(GBK)

打印(\ n [+。+]取得目标地址:' + tgtIP) .decode (utf - 8) .encode (GBK)

setdefaulttimeout为tgtPorts tgtPort: (1)

t =线程(目标= connScan args = (tgtHost int (tgtPort))) #多线程

t.start ()

def主要():

打印(“皮皮虾正在探索的方式请耐心等待…”).decode (utf - 8) .encode解析器(GBK)

= optparse。OptionParser(使用%学监- h ' + ' p ')

解析器。add_option (' - h ' dest = tgtHost type = '字符串'帮助=指定目标主机)

解析器。add_option (“p” dest = tgtPort type = '字符串'帮助=指定目标后的)

(选项args) =解析器。parse_args ()

tgtHost =选项。tgtHost

tgtPorts = str (options.tgtPort) .split(" ")

如果(tgtHost = = None) | (tgtPorts [0] = = None):

打印((-。-]老板你忘了输入目标地址和端口。”).decode (UTF - 8) .encode (G BK)

(0)

出口端口搜索(tgtHost tgtPorts)

if __name__ = = ' __main__ ':

打印(“欢迎使用这种扫描仪我清单虾”).decode (UTF 8) .encode (GBK)主要()

的具体写作指南可以参考原来的链接适合刚开始学习python的朋友们

https://bbs.ichunqiu.com/thread - 40994 - 1 - 1。html

扫描结果是封闭的试试另一个端口

为什么是这种情况分析原因:

也许因为我们的py版本的端口扫描是一个套接字模块发送一些垃圾到港口数据seo百度快速排名软件发送一些垃圾到港口数据如果服务器返回数据这意味着我们的端口是打开的所以如果端口7001不给我们我们想要的数据该脚本认为它不开放。

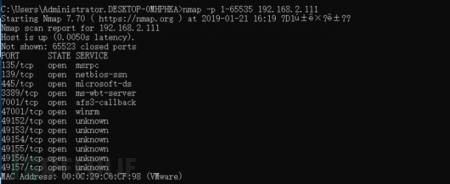

牺牲我们强大的Nmap

发现我们的服务器目标机器确实打开端口7001

。

步骤3:思想上的渗透weblogic服务

我发现weblogic服务第一反应是一种常见的getshell漏洞

例如后台密码弱base64编码的密码您可以使用burpsuite增加编码参数或者您也可以使用一些开源工具在互联网上爆炸然后部署war包壳。

例如weblogic的T3协议执行反序列化命令直接执行系统命令。

让我们撇开无味的示例操作和拒绝服务漏洞像目录。这是基于渗透的经验。就像我上次参加公开测试当网站出现在结束的行动我立即执行struts2命令直接扫描getshell直升机。高危漏洞当然跟大男人。公共测试。让我们一起挖一个洞这样一个简单的漏洞比速度。我将分享一些经验挖掘当我有时间。我不会在这里提到它。